平稳迁移,方案架构采取先融合并行,后替换下线方式进行系统建设。

.png)

▪ 国家将安全可控上升为国家战略,要求企业信息化建设需要支持国产化软件;

▪ 国外产品研发部署过程中天然不具备支持国产化的能力;

▪ 不支持国密算法(密码存储、数据通道);

▪ 国外产品需要花费大额费用购买,并需要按年支付使用费用;

▪ 定制化成本过高,中小企业难以承受;

▪ 国外产品,起步早,产品成熟,但对新技术的支持度非常低,企业想要革新技术线路,非常困难;

▪ AD只能支持简单的用户名密码登录 ,无法进行多因素认证,无法支持主流安全的认证协议集成;

▪ 大量使用非加密通道,密码策略单一大量存在简单密码和重复密码

▪ 国外产品在国内很少专门的原厂维护人员,管理平台繁琐,一旦出现问题不好定位解决;

▪ 限制在Windows平台,被微软系应用服务绑死;

▪ 批量操作缺乏,运维人员工作量巨大

▪ 与IIS、ADFS等联合配置非常复杂繁琐

.png)

▪国外产品都是成熟产品,但对国内业务贴合度不高,定制化开发难度大;

▪被互联网应用抛弃;

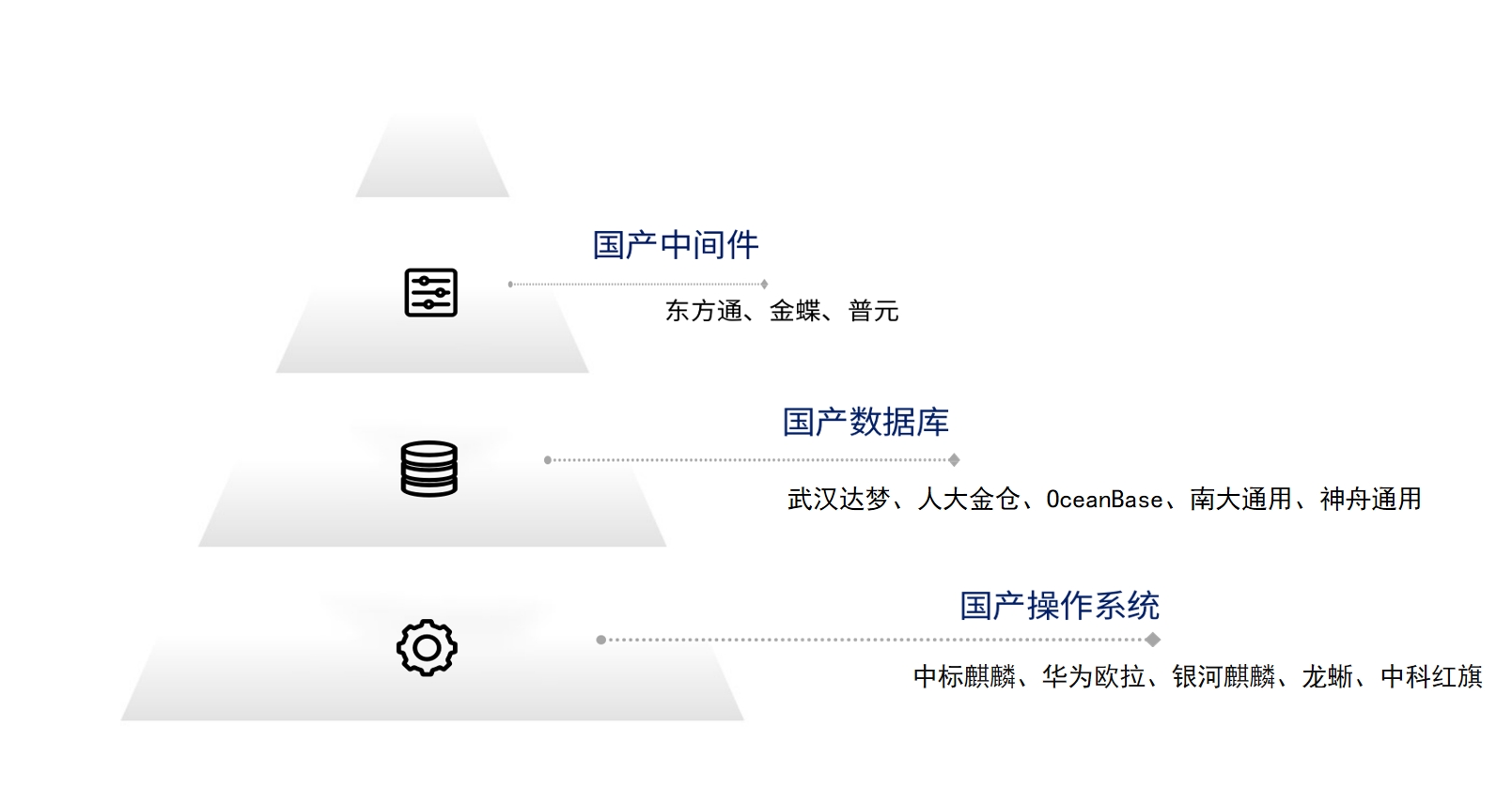

IAM新平台为自主研发国产化平台,对国产化支持力度增加。

充分调研应用现状

梳理应用系统与老IAM间接口关系

制定迁移策略

迁移过程保证数据完整性

迁移过程保证原有功能可用

迁移过程尽量不改变用户操作习惯

迁移过程尽量不增加对接应用工作量

▪ 新系统基础平台搭建;

▪ 建立权威数据源;

▪ 定制化内容开发

▪ 试点应用对接,实现:单点登录、网络设备认证更改、非微软系服务认证更改统一多因素强认证接入

▪ 测试、上线

▪ 新老IAM并行;

▪ 逐步应用切换;

▪ 应用切换完成,老系统下线;

▪ 新平台升级完成;

平台架构采取先融合并行,后替换下线方式进行系统建设。

准入、F5、VPN、防火墙、备份设备

派拉EDS、Radius中转权威身份数据

自开发应用、商业应用、微软系应用

协议认证、LDAP认证、Radius认证中转

为应用服务接口提供的同mTLS双向认证,

提供国密认证能力,加强应用间访问安全

监测用户、设备、行为风险

机器学习、AI算法

终端检测、安全基线

补丁软件更新、自动运维、MDM

服务器远程访问,单点登录

运维自动化、审计、特权管理

IAM作为权威数据源,本地用户、组创建、修改、删除、密码自动管理

通过Exchange同步器,管理员从IAM中自动管理Exchange账号的创建、禁用、删除、迁移

20+强认证方式、互联网融合

专家策略风险规避

© 2021 Paraview Software. All rights reserved. 沪ICP备13029541号-1  沪公网安备 31011502012922号

沪公网安备 31011502012922号